在当今数字化时代,计算机网络已成为信息管理与服务的核心基础设施。确保网络的安全、稳定与高效运行,离不开一系列专业网络安全设备的部署与应用。这些设备构成了网络防御的纵深体系,从不同层面守护着数据的机密性、完整性和可用性。以下将详细介绍在计算机网络信息管理与服务场景中,几种常见且关键的网络安全设备。

1. 防火墙(Firewall)

防火墙是网络安全的第一道防线,也是应用最广泛的设备。它部署在网络边界(如内网与外网之间),依据预先设定的安全策略(如访问控制列表ACL),对流经的网络数据包进行过滤和控制。其主要功能是阻止未经授权的访问,同时允许合法的通信通过。根据实现技术,可分为包过滤防火墙、状态检测防火墙、应用代理防火墙以及下一代防火墙(NGFW)。下一代防火墙集成了传统防火墙功能,并增加了应用识别、入侵防御(IPS)、恶意软件防护等高级能力,能更智能地应对复杂威胁。

2. 入侵检测与防御系统(IDS/IPS)

入侵检测系统(IDS):通常部署在网络内部关键节点,通过实时监控网络流量或系统日志,并与已知的攻击特征库(签名)或异常行为模型进行比对,来发现潜在的入侵行为或策略违规。IDS主要起监控和报警作用,本身不直接拦截流量。

入侵防御系统(IPS):是IDS的主动演进。它串联部署在网络中(在线部署),不仅能够检测攻击,还能在攻击数据包到达目标前实时地将其阻断或采取其他防御措施,如丢弃恶意数据包、重置连接等,提供主动防护。

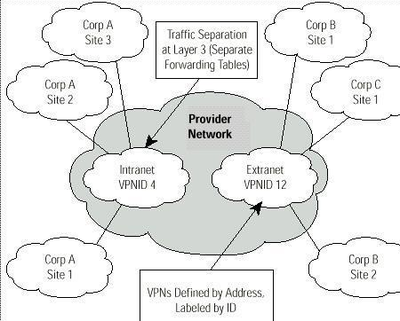

3. 虚拟专用网设备(VPN Gateway)

VPN设备用于在公共网络(如互联网)上建立加密的专用通信隧道,实现远程用户安全访问内部网络资源,或连接不同地域的分支机构网络。它通过加密和认证技术,确保传输数据的机密性和完整性,是支持移动办公、远程服务和分布式信息管理的关键安全设备。常见的VPN协议包括IPsec VPN和SSL VPN。

4. 统一威胁管理(UTM)

UTM设备是一种多功能安全网关,集防火墙、IPS、防病毒(AV)、反垃圾邮件、内容过滤、VPN等多种安全功能于一体。它为企业,特别是中小型网络,提供了一体化、易于管理的安全解决方案,简化了部署和维护的复杂性,有效保障信息服务的连续性。

5. Web应用防火墙(WAF)

WAF专门用于保护承载信息管理与服务的Web应用程序。它部署在Web服务器前端,通过分析HTTP/HTTPS流量,来防御针对Web应用层的特定攻击,如SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。这些攻击往往是传统防火墙和IPS难以有效防范的。WAF对于提供在线服务的网站、Web应用系统至关重要。

6. 抗分布式拒绝服务攻击设备(Anti-DDoS)

DDoS攻击通过海量恶意流量淹没目标网络或服务器,导致合法用户无法获得服务。Anti-DDoS设备部署在网络入口,能够实时检测异常流量,并通过流量清洗、黑洞路由等技术,区分并过滤掉攻击流量,仅将正常流量转发至服务器,从而保障关键信息服务(如网站、数据库、应用系统)的可用性。

7. 安全审计与运维管理系统(堡垒机)

堡垒机(也称运维安全审计系统)的核心目标是管控和审计对网络设备、服务器等核心资产的运维访问。它能够实现账号集中管理、身份认证、权限控制、操作全程记录与审计、指令拦截等功能。在信息管理环境中,它能有效防止内部运维人员的误操作或恶意操作,满足合规性要求,是内部控制的重要一环。

8. 高级持续性威胁检测与响应系统

面对新型的、隐蔽性强的APT攻击,传统基于特征的防御可能失效。这类系统(如沙箱、网络流量分析NTA、端点检测与响应EDR的协同)通过行为分析、机器学习、威胁情报关联等技术,在网络和终端层面进行深度监测,旨在发现潜伏的、未知的威胁,并提供调查与响应能力。

总结

在计算机网络信息管理与服务的生态中,没有单一设备能提供全方位的安全。一个健壮的网络安全架构,需要根据业务特点和安全需求,将上述设备有机组合,形成分层的纵深防御体系。从边界防护(防火墙、UTM)、入侵防御(IPS)、应用防护(WAF)、到访问控制(VPN、堡垒机)和威胁检测响应,各设备协同工作,共同为信息资产的安全存储、处理与传输保驾护航,确保网络信息服务的可靠与可信。